Em um mundo cada vez mais conectado, proteger nossas informações se tornou uma prioridade. Seja ao enviar uma mensagem no WhatsApp, fazer uma compra online ou acessar uma conta bancária via aplicativo, precisamos garantir a confidencialidade de nossos dados, resguardando-os de acessos não autorizados. Para isso, há um mecanismo invisível que garante que esses dados não caiam em mãos erradas: a criptografia.

Mas afinal, o que é criptografia? E o que significam os termos criptografia simétrica e criptografia assimétrica? Neste artigo, vamos explicar esses conceitos de forma clara, com exemplos práticos para facilitar a sua compreensão. Vamos começar?

1 – O que é Criptografia?

Criptografia é a ciência de transformar informações legíveis (conhecidas como texto plano) em um formato ilegível (conhecido como texto cifrado) por meio de algoritmos matemáticos. O objetivo é garantir a confidencialidade da informação — ou seja, garantir que somente pessoas autorizadas possam entendê-la.

Quando alguém precisa acessar a informação original, ela precisa aplicar um processo inverso chamado descriptografia.

Para entender melhor o conceito de criptografia, vamos imaginar um exemplo simples: imagine que você quer enviar a mensagem “EU TE AMO”, mas quer esconder o conteúdo. Você poderia substituir cada letra por outra. Por exemplo, avançando 3 letras no alfabeto (técnica chamada de cifra de César):

- E → H

- U → X

- T → W

- E → H

- A → D

- M → P

- O → R

A mensagem cifrada seria: HX WH DPR

Claro que hoje em dia utilizamos métodos muito mais avançados de encriptação de dados, mas a ideia é a mesma: transformar o significado dos dados para protegê-los.

2 – Criptografia simétrica

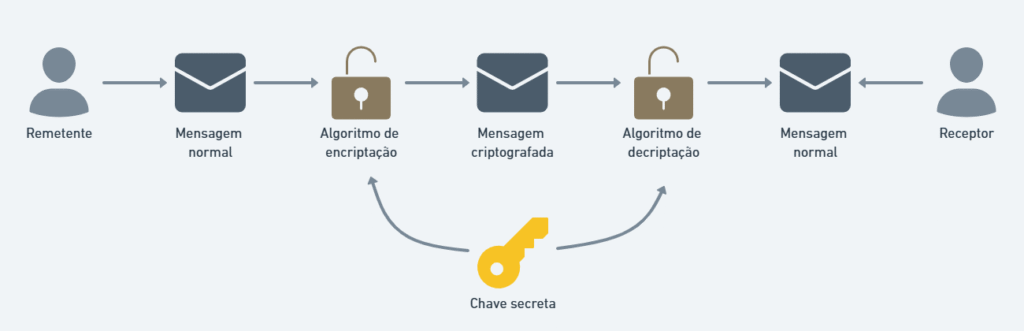

Na criptografia simétrica, também conhecida como criptografia de chave secreta, utiliza-se a mesma chave tanto para cifrar quanto para decifrar a mensagem. Isso significa que ambas as partes (quem envia e quem recebe) precisam compartilhar uma chave secreta comum.

2.1 – Como funciona a criptografia simétrica

- Geração da Chave: O remetente gera uma chave secreta e precisa compartilhá-la de forma segura com o destinatário da mensagem. Este compartilhamento seguro da chave é um ponto crítico na criptografia simétrica.

- Criptografia: O remetente utiliza a chave secreta para aplicar um algoritmo de criptografia aos dados originais (texto plano), transformando-os em um texto cifrado ininteligível.

- Transmissão: O texto cifrado é transmitido através de um canal de comunicação (que pode ser inseguro).

- Descriptografia: O destinatário, possuindo a mesma chave secreta, utiliza o algoritmo de descriptografia correspondente para reverter o texto cifrado ao seu formato original (texto plano).

A rapidez é uma das principais vantagens dos algoritmos simétricos, tornando-os adequados para criptografar grandes volumes de dados. Outra vantagem é a simplicidade, pois ao utilizar uma única chave torna-se mais simples de entender e implementar a criptografia.

Entretanto, há também algumas desvantagens na criptografia simétrica. A principal é o gerenciamento das chaves, pois, é necessário compartilhar a chave secreta de forma segura entre todos os envolvidos. Se a chave cair em mãos erradas, toda a comunicação criptografada fica comprometida. Outro ponto é que, em sistemas com muitos usuários, a escalabilidade torna-se um desafio, pois gerenciar de forma segura um grande número de chaves secretas, torna-se em uma tarefa complexa e difícil.

2.2 – Algoritmos simétricos comuns

Para criar chaves simétricas precisamos utilizar um tipo específico de algoritmo. Os mais populares são:

- AES (Advanced Encryption Standard): Um dos algoritmos simétricos mais utilizados atualmente, considerado altamente seguro.

- DES (Data Encryption Standard): Um algoritmo mais antigo, considerado vulnerável a ataques de força bruta devido ao seu tamanho de chave menor.

- 3DES (Triple DES): Uma evolução do DES que aplica o algoritmo três vezes para aumentar a segurança.

3 – Criptografia assimétrica

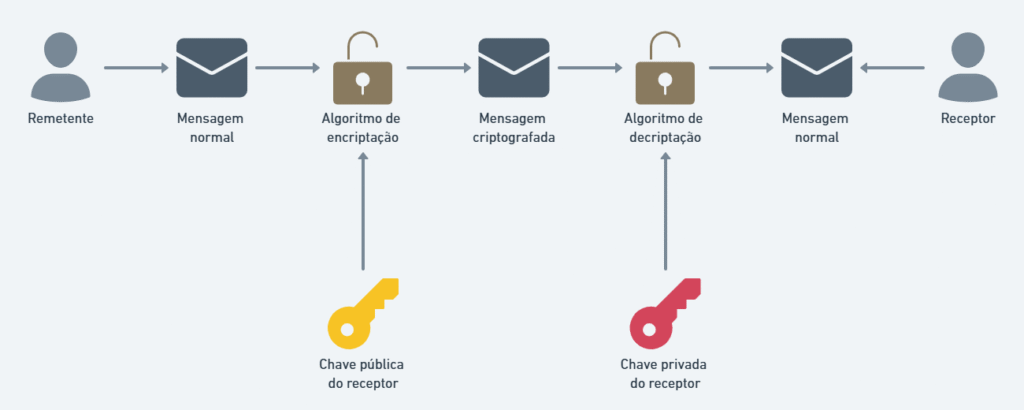

A criptografia assimétrica, também conhecida como criptografia de chave pública, surgiu para resolver o problema da troca segura de chaves. Para isso, ela utiliza um par de chaves: uma chave pública e uma chave privada.

- A chave pública pode ser compartilhada com qualquer pessoa.

- A chave privada deve ser mantida em segredo pelo dono.

Na criptografia assimétrica, o que uma chave faz, pode ser desfeito somente por sua chave par. Se você criptografar uma mensagem com a chave pública de alguém, somente a chave privada correspondente pode decifrá-la.

3.1 – Como funciona a criptografia assimétrica

- Geração do Par de Chaves: Cada entidade (usuário, servidor, etc.) gera seu próprio par de chaves pública e privada. Essas chaves são matematicamente relacionadas, mas é computacionalmente inviável derivar a chave privada a partir da chave pública.

- Criptografia (com a chave pública do destinatário): Se Alice deseja enviar uma mensagem secreta para Bob, ela utiliza a chave pública de Bob para criptografar a mensagem.

- Transmissão: A mensagem criptografada é enviada para Bob.

- Descriptografia (com a chave privada do destinatário): O destinatário recebe a mensagem e descriptografa ela com sua chave privada. É válido ressaltar que, somente a chave privada de Bob pode descriptografar a mensagem cifrada, nenhuma outra pode fazer isso.

A criptografia assimétrica possui como vantagem um gerenciamento de chaves simplificado, onde não há necessidade de compartilhar uma chave secreta entre as partes. Cada um possui seu próprio par de chaves, tornando esse modelo muito mais simples em relação ao modelo simétrico. A segurança aprimorada também é uma vantagem, pois, como a chave privada nunca precisa ser transmitida, o risco de interceptação é minimizado. Além disso, chaves assimétricas também podem ser utilizadas para assinaturas digitais, permitindo verificar a autenticidade e integridade dos dados.

Como desvantagens podemos citar a complexidade computacional. Os algoritmos assimétricos geralmente são mais lentos e exigem mais poder computacional em comparação aos algoritmos simétricos. O tamanho das chaves também é um fator de atenção. Para alcançar um nível de segurança comparável aos algoritmos simétricos, as chaves assimétricas tendem a ser maiores.

3.2 – Algoritmos Assimétricos Comuns

Assim como, para criar chaves simétricas precisamos utilizar um tipo específico de algoritmo, o mesmo vale para as chaves assimétricas. Os algoritmos mais populares para isso são:

- DSA (Digital Signature Algorithm): Um algoritmo específico para criação de assinaturas digitais.

- RSA (Rivest–Shamir–Adleman): Um dos primeiros e mais amplamente utilizados algoritmos de chave pública.

- ECC (Elliptic Curve Cryptography): Um algoritmo mais moderno que oferece segurança equivalente ao RSA com chaves menores, sendo mais eficiente para dispositivos com recursos limitados.

Conclusão

A criptografia é uma das principais ferramentas para garantir a segurança da informação. Seja no modelo simétrico ou assimétrico, ela permite proteger dados contra acessos não autorizados e assegurar a confidencialidade e autenticidade das comunicações.

Ao entender como funcionam esses dois modelos — e onde cada um se aplica melhor —, conseguimos valorizar as tecnologias por trás da segurança digital que usamos diariamente, muitas vezes sem nem perceber.

Espero que este artigo seja útil de alguma forma para você. Em caso de dúvidas, sugestões ou reclamações, fique à vontade para entrar em contato.