Em um mundo cada vez mais conectado, onde a tecnologia permeia cada aspecto de nossas vidas, a segurança na internet se tornou um dos temas mais importantes da atualidade. Nossas informações pessoais, financeiras e profissionais estão constantemente transitando por redes e dispositivos, tornando-nos alvos potenciais para ataques cibernéticos.

Mas o que significa, de fato, “manter a segurança na internet”? Muito mais do que apenas criar senhas complexas, a segurança na internet envolve um conjunto de hábitos, ferramentas e conhecimentos que, juntos, formam uma barreira robusta contra as ameaças digitais.

Neste artigo, vamos explorar os principais pilares da segurança digital e apresentar boas práticas que podem (e devem) ser adotadas por qualquer pessoa — seja você um profissional de TI, estudante da área ou alguém que procura simplesmente navegar com mais tranquilidade.

1. O alicerce da segurança na internet: senhas fortes e únicas

Não há como falar de segurança na internet sem começar pelas senhas. Elas são, literalmente, as chaves que protegem nossas contas e informações de acessos indevidos. Subestimar a importância das senhas é uma das maiores vulnerabilidades que muitos de nós criamos.

Para proteger nossa privacidade na internet, o primeiro passo é criar senhas fortes. Para isso, elas devem atender a alguns requisitos fundamentais:

- Crie senhas longas: uma senha deve ter, no mínimo, 8 caracteres. Mas o ideal é que ela seja ainda mais longa. Quanto mais caracteres, mais tempo e recursos são necessários para quebrá-la em um ataque de força bruta.

- Combine números, letras e caracteres especiais: jamais utilize padrões óbvios como “123456” ou “abcdef”. A força de uma senha reside na combinação aleatória de letras maiúsculas e minúsculas, números e caracteres especiais (como !, @, #, $, %, etc.). Pense em frases longas e fáceis de memorizar, mas difíceis de adivinhar.

- Nada de senhas óbvias: datas de nascimento (a sua ou de pessoas próximas), nomes de parentes, nomes de animais de estimação, nome do time de futebol que você torce. Essas informações e quaisquer outras de cunho pessoal podem ser facilmente encontradas em suas redes sociais e na internet em geral. Assim, esse tipo de senha pode servir como uma porta de entrada para invasores. Seja criativo na hora de criar suas senhas e evite dados que possam ser facilmente associados a você.

2. Comportamentos que fortalecem sua segurança na internet

Criar senhas fortes é o primeiro passo, mas a segurança na internet vai além disso e exige a adoção de vários comportamentos conscientes. Ignorar esses comportamentos e não os adotar em seu dia a dia pode anular todo o seu esforço inicial de criar senhas fortes.

- A regra de ouro: senhas únicas para cada serviço: reutilizar a mesma senha em diversas plataformas é um erro grave. Você já parou para pensar que, ao repetir sempre a mesma senha em todos os lugares, basta que apenas uma de suas contas seja comprometida e o invasor terá acesso a todas as outras onde você usa a mesma credencial? Invista na criação de senhas diferentes para cada serviço que você usa.

- Não anote suas senhas: anotar suas senhas em papéis, blocos de anotações ou arquivos de texto não protegidos é extremamente perigoso. Se essas anotações, físicas ou virtuais, caírem em mãos erradas, sua privacidade estará comprometida. Procure utilizar mecanismos confiáveis de gerenciamento de senhas para não precisar recorrer às anotações.

- Atualize suas senhas periodicamente: vazamentos de dados são uma realidade e podem acontecer a qualquer momento, para qualquer empresa. Mesmo que as empresas que armazenam nossos dados tomem as melhores medidas e usem os melhores recursos e ferramentas de segurança digital, ainda assim suas informações podem ser expostas. Por isso, crie o hábito de atualizar suas senhas regularmente, pelo menos uma vez ao ano para serviços comuns e com mais frequência para serviços críticos como seu e-mail principal e suas contas bancárias.

3. Camadas extras de proteção: medidas adicionais de segurança

A sofisticação dos ataques cibernéticos é cada vez maior e para nos proteger precisamos ir além do básico. Integrar medidas adicionais de segurança ao seu dia a dia é crucial para impedir a ação de criminosos digitais:

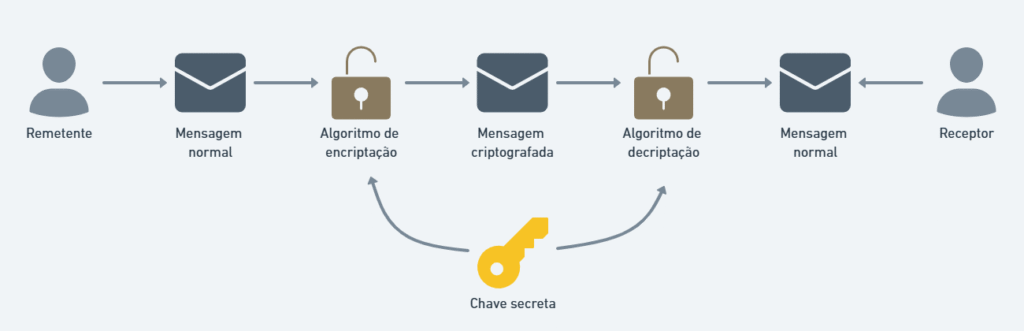

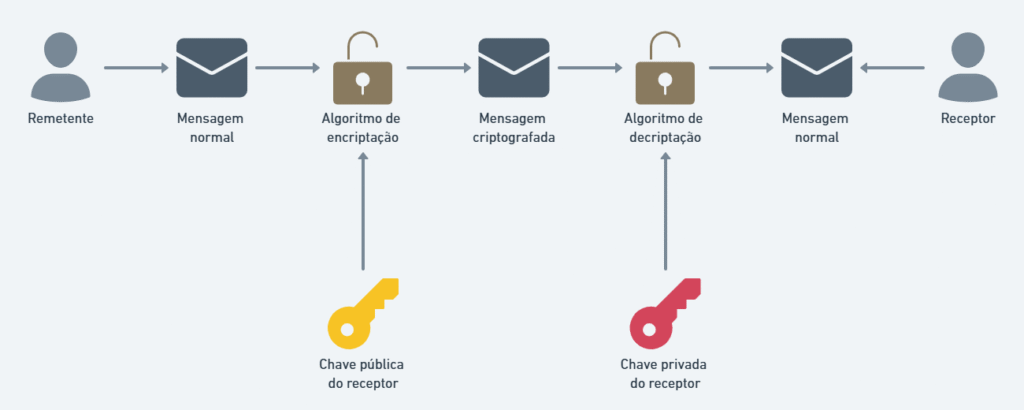

- Utilize gerenciadores de senhas: com a quantidade de serviços digitais que utilizamos hoje em dia, memorizar senhas únicas para cada um é praticamente impossível. Nesse contexto, os gerenciadores de senhas são importantes ferramentas que armazenam suas credenciais de forma criptografada e segura. Isso lhe permite criar senhas complexas e únicas para cada serviço sem a necessidade de memorizá-las. Muitos desses serviços oferecem versões gratuitas e são compatíveis com diversos dispositivos.

- Configure a autenticação multifator (MFA): a autenticação multifator (MFA) adiciona uma poderosa camada extra de proteção aos seus serviços digitais. Mesmo que sua senha seja descoberta por um invasor, ele ainda precisará superar um segundo fator de autenticação para acessar sua conta. Isso pode ser um código enviado por SMS, e-mail, aplicativo autenticador (como Google Authenticator ou Microsoft Authenticator) ou até mesmo sua impressão digital. Ative a MFA sempre que disponível, pois esta é uma das medidas mais eficazes para prevenir acessos indevidos.

- Mantenha seus softwares atualizados: as atualizações de software, seja do seu sistema operacional (Windows, macOS, Android, iOS) ou de seus aplicativos, não trazem apenas novas funcionalidades. Elas corrigem vulnerabilidades de segurança que poderiam ser exploradas por invasores. Por isso, mantenha seus dispositivos e softwares sempre atualizados.

4 – Comportamentos extras para aumentar a segurança na internet

Além das medidas adicionais de segurança que podemos adotar em nossos dispositivos e sistemas, há também alguns comportamentos simples que podemos adotar para aumentar nossa segurança na internet:

- Desconfie sempre: essa é uma regra fundamental. Jamais forneça suas senhas ou códigos de autenticação a terceiros, independentemente da justificativa ou do meio de comunicação utilizado (telefone, e-mail, WhatsApp, redes sociais). Empresas e instituições legítimas nunca solicitarão suas credenciais de acesso dessa forma. Desconfie de mensagens ou ligações suspeitas e, se necessário, procure as autoridades competentes.

- Evite usar redes Wi-fi públicas: redes públicas, como as oferecidas em shoppings, cafés e aeroportos, são muito práticas, mas também muito perigosas. Geralmente, essas redes não possuem uma boa proteção e podem ser um alvo fácil para criminosos que tentam interceptar seus dados. Não as utilize para acessar informações sensíveis, como dados bancários ou e-mails importantes. Prefira utilizar sua conexão 4G/5G. Porém, se precisar utilizá-las, opte por uma VPN (Rede Privada Virtual), que cria uma conexão criptografada e segura, dificultando a interceptação das suas informações.

- Não clique em links e anexos suspeitos: sempre desconfie de links ou anexos recebidos por e-mail, SMS ou aplicativos de mensagens, especialmente se a mensagem for alarmista ou pedir para você tomar uma atitude urgente. Clicar em links maliciosos ou baixar anexos infectados pode instalar programas espiões no seu dispositivo ou direcioná-lo para páginas falsas que roubam suas informações de login. Verifique sempre o remetente e o conteúdo antes de clicar e, em caso de dúvida, entre em contato, por meio de um canal oficial, diretamente com a empresa ou pessoa que supostamente lhe enviou a mensagem.

Conclusão

Manter a segurança na internet é um processo contínuo que envolve a criação de senhas fortes, a adoção de comportamentos seguros e o uso dos recursos tecnológicos de segurança disponíveis. É dessa forma que você deixa de ser uma presa fácil para invasores e constrói uma verdadeira muralha contra ameaças cibernéticas, podendo usufruir dos benefícios da internet de forma segura e tranquila.

Lembre-se: suas informações pessoais são valiosas e proteger seus dados é proteger a si mesmo. Por isso, invista na sua segurança digital e proteja sua privacidade em um mundo cada vez mais conectado.

Espero que este conteúdo seja útil de alguma forma para você. Gostou do post? Compartilhe com seus amigos e aproveite para conhecer mais sobre segurança da informação clicando aqui!